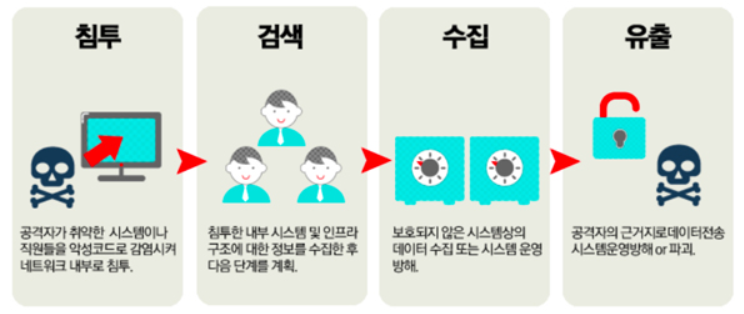

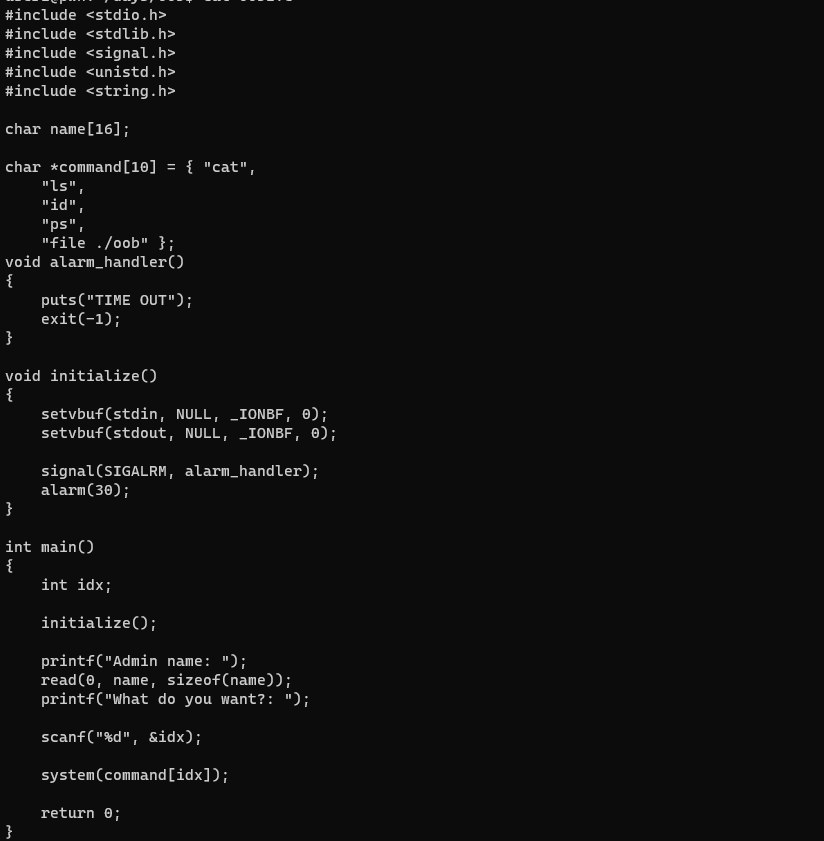

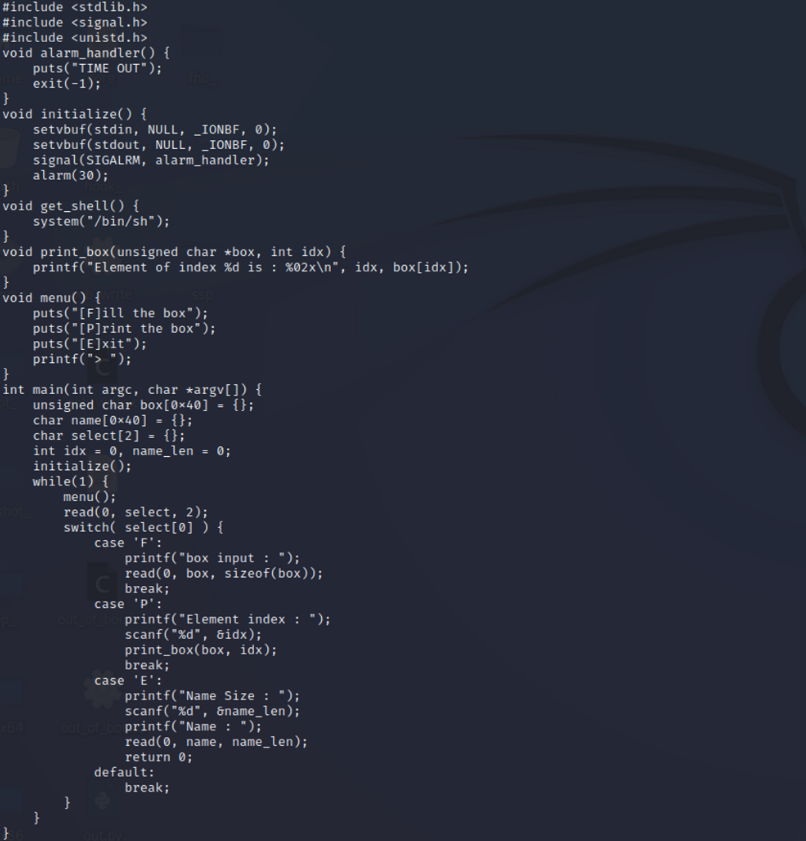

APT 정의 Advanced + Persistent + Threat 지능적이고(Advanced) 지속적인(Persistent) 공격(Threat)을 가하는 해킹 공격입니다. 대부분의 악성코드는 빠르게 피해를 입히기 위해 피해 대상을 무작위로 선정해 공격하지만, APT는 이와 달리 보다 전략적인 방식으로 공격을 수행합니다. 공격자는 트로이 목마 또는 피싱과 같은 기존 악성코드를 통해 침입한 다음 비밀리에 이동하여 네트워크 전체에 공격 소프트웨어를 설치하면서 자신의 흔적을 숨깁니다. 백도어, 키로거 설치등의 목표를 달성하여 몇 년에 걸쳐 지속적으로 데이터를 추출합니다. APT 공격 프로세스 APT의 공격 프로세스는 크게 4가지로 분류해서 설명할 수 있다. [1] 1단계: 침투 공격자가 취약한 시스템이나 직원..