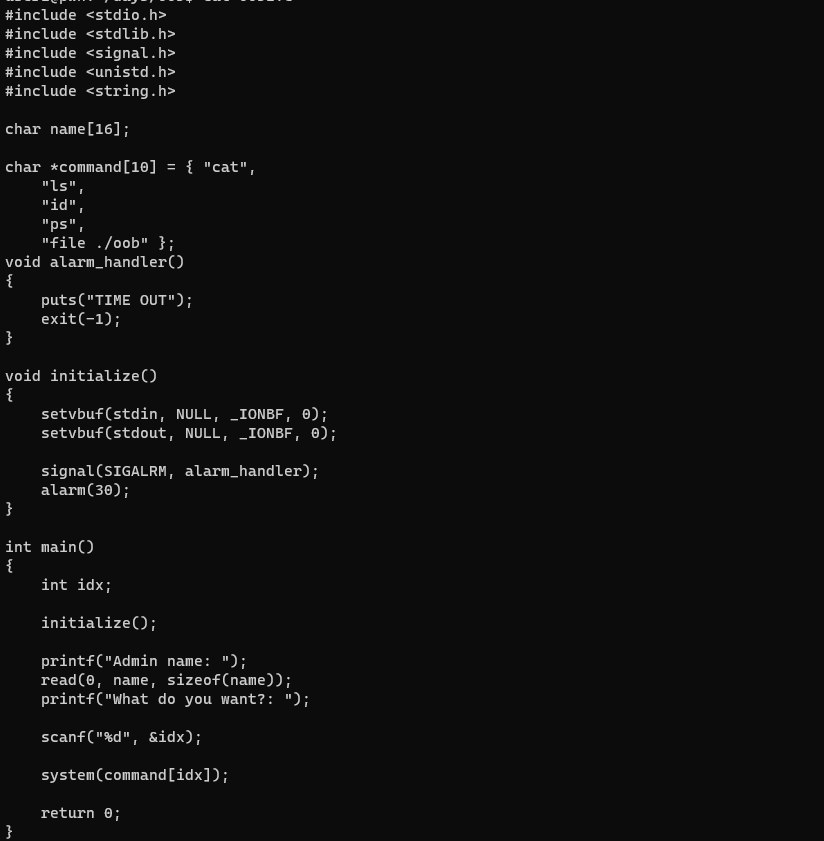

이번건 꽤나 어려웠고, pwntools에서 다양한 기능을 사용할 수 있는 것을 알았음뭔가 파이썬으로 커맨드라인 쳐서 실행시킬 수 있지 않을까 싶었는데, 전혀 안됨...앵간하면 pwntools 쓰자 전체 코드를 보자.#include #include #include #include #include int main(int argc, char* argv[], char* envp[]){ printf("Welcome to pwnable.kr\n"); printf("Let's see if you know how to give input to program\n"); printf("Just give me correct inputs then you will get the flag :)..