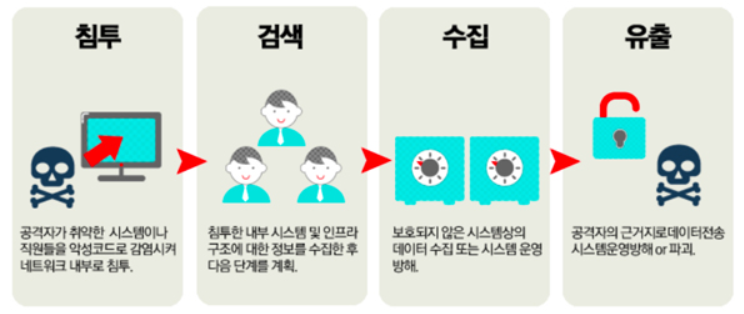

공급망 공격이란? 공급망 공격(value-chain attack) 또는 서드파티 공격(third party attack) 이라고 하는 공급만 공격은 자사의 시스템 및 데이터에 접속할 수 있는 외부 협력업체나 공급업체를 통해 누군가가 시스템에 침투할 때 발생한다. 거의 모든 기업이 외부 소프트웨어와 하드웨어를 사용하는데, 새로운 기술을 통해 구축을 시작하는 경우는 대부분 없고, 오픈소스를 통해서 구축하는 것을 대부분 선호한다. 하지만 애플리케이션의 취약점이 발생될 경우 굉장한 위험이 다르기 때문에 항상 모든 패치가 최신 상태여야 한다. 공급망 공격 피해 사례 공급망 공격의 대표적인 사례로는 ASUS 업데이트 서버 공격, 보안업체 Avast 서버 공격, MeDoc의 업데이트 서버 공격등이 있으며, 국내에서는..